1. Cấu hình SNMP trên Windows

2. Cấu hình SNMP trên Cisco IOS

3. Add Host Monitor SNMP trên Zabbix

Thực hiện

1. Cấu hình SNMP trên Windows

- Cài SNMP bằng Windows PowerShell

PS C:\Users\Administrator> import-module servermanager

PS C:\Users\Administrator> Install-WindowsFeature SNMP-Service -IncludeManagementTools

Success Restart Needed Exit Code Feature Result

------- -------------- --------- --------------

True No Success {Feature Administration Tools, SNMP Tools,...

- Kiểm tra sau khi cài đặt

PS C:\Users\Administrator> Get-WindowsFeature SNMP-Service

Display Name Name Install State

------------ ---- -------------

[X] SNMP Service SNMP-Service Installed

- Xem thông tin trước khi cấu hình

PS C:\Users\Administrator> Get-ChildItem HKLM:\SYSTEM\CurrentControlSet\Services\SNMP\Parameters\

Hive: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SNMP\Parameters

Name Property

---- --------

ExtensionAgents W3SVC : Software\Microsoft\W3SVC\CurrentVersion

PermittedManagers 1 : localhost

RFC1156Agent sysServices : 76

sysLocation :

sysContact :

ValidCommunities

- Thiết lập SNMP Contract có tên là public

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\SNMP\Parameters\RFC1156Agent\ -Name sysContact -Value public

- Thiết lập Community là public và Read-only cho Community

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\SNMP\Parameters\ValidCommunities\ -Name public 4

- Cho phép IP 192.168.0.222 mới có thể thiết lập SNMP vào server này

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\SNMP\Parameters\PermittedManagers\ -Name 2 -Value 192.168.0.222

- Khởi động SNMP serves

Restart-Service SNMP -Verbose

- Kiểm tra thông tin đã cấu hình

PS C:\Users\Administrator> Get-ChildItem HKLM:\SYSTEM\CurrentControlSet\Services\SNMP\Parameters\Hive: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SNMP\ParametersName Property---- --------ExtensionAgents W3SVC : Software\Microsoft\W3SVC\CurrentVersionPermittedManagers 1 : localhost2 : 192.168.0.222RFC1156Agent sysServices : 76sysLocation :sysContact : publicTrapConfigurationValidCommunities public : 4PS C:\Users\Administrator>

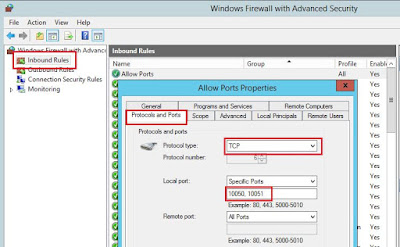

- Đảm bảo port 161 UDP được cho phép trên Firewall của windows

netsh advfirewall firewall add rule name="Allow Port 161 UDP" dir=in action=allow protocol=UDP localport=161

Cấu hình GUI tham khảo ở đây

2. Cấu hình SNMP trên Cisco IOS

Version 2

snmp-server community public ro

Version 3

snmp-server group SNMPGroup v3 privsnmp-server user SNMPUser SNMPGroup v3 auth md5 snmpPASSWORD123 priv des snmpKEY123snmp-server host 192.168.0.222 version 3 auth SNMPUser

Tham khảo bài cấu hình SNMP trên cisco có giải thích ở đây

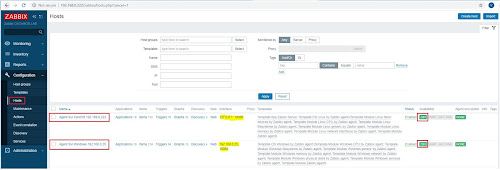

3. Add Host Monitor SNMP trên Zabbix

- SNMP Version 2

Windows:

Cisco IOS:

- Cài đặt tool trên zabbix:

sudo yum install net-snmp net-snmp-utils

- Kiểm tra:

snmpwalk -v2c -c public 192.168.100.6 1.3.6.1.2.1.1.1

- Kết quả thành công:

[root@zabbix5 ~]# snmpwalk -v2c -c public 192.168.100.6 1.3.6.1.2.1.1.1SNMPv2-MIB::sysDescr.0 = STRING: Cisco IOS Software, C2960 Software (C2960-LANLITEK9-M), Version 15.2(7)E2, RELEASE SOFTWARE (fc3)Technical Support: http://www.cisco.com/techsupportCopyright (c) 1986-2020 by Cisco Systems, Inc.Compiled Sat 14-Mar-20 17:53 by prod_rel_team

Tham khảo SNMP cisco và zabbix tại đây

- SNMP Version 3

- Tìm và Download templates cho thích hợp với thiết bị cần monitoring (SNMPv3 không tích hợp sẵn trong Zabbix)- Import templates

- Add host:

Chúng ta thấy SNMP enable xanh có nghĩa thiết lập kết nối SNMP thành công.