ISP Router: ISP cấu hình. Hoặc cũng có thể tìm hiểu các cấu hình ở bài

để khởi động lại.

Cài đăt route đảm bảo Firewall có thể kết nối đế các VLAN bên dưới switch core (bạn có thể dùng bất kỳ giao thức nào bạn thích, ở đây tôi dùng Static Route), thông tin cài đặt như hình:

Route cho vlan 101:

Với vlan 102 bạn cũng có thể clone từ vlan 101, các thông tin như hình:

Cài đặt defaut route để đảm bảo tất cả có thể truy cập được internet

Các route vừa tạo

Kiểm tra sự tồn tại của các route

Cấu hình route bằng CLI

Đến đây các PCs chưa thể kết nối được internet vì mặc định firewall chặn tất cả các traffic đi qua nó

Để các tất cả PCs truy cập được internet chúng ta phải làm rule cho phép từ vùng LAN đến vùng WAN

Vì các IP private không được route trên InterNet, nên nhớ chọn Enable NAT nhé. Lúc này các PCs trong LAN sẽ lấy IP của WAN1 để giao tiếp với internet

Policies vừa tạo

Cấu hình CLI

Kiểm tra kết nối đến internet của từng vlan:

Ping đến 8.8.8.8 đã thông.

Kết quả tracert cho chúng ta thấy thông tin các gói tin là:

- 1. IP của default gateway

- 2. IP của firewall

- 3. IP mặt trong (LAN) của router IPS

Gói tin đã đi đúng như các thông tin IP trong sơ đồ.

Xem trên firewall đã có dữ liệu đi qua.

Trong FortiView thấy IP 172.16.101.1 đã bị áp bởi policies có ID = 1 và truy cập đến đích 8.8.8.8 cũng được thể hiện trên firewall.

Tương tự VLAN 102 cũng có thể truy cập được internet.

3. NAT Source

Yêu cầu: Nếu các PCs trong VLAN 101 truy cập ra ngoài internet và sử dụng https- port 443 thì sử IP WAN 125.234.102.244 (IP này không phải IP đấu nối trên cổng WAN1)

Kiểm tra ban đầu:

Vào trang

https://canyouseeme.org/ để kiểm tra IP WAN hiện tại mà các PC trong LAN sử dụng để giao tiếp bên ngoài là bao nhiêu

Chính IP đấu nối trên WAN1 của firewall.

Định nghĩa IP WAN cần NAT theo đúng yêu cầu đề bài, trường hợp này là 125.234.102.244

Định nghĩa VLAN 101

Tạo Policies, chọn source là

VLAN 101, services

HTTPS và Dynamic IP Pool trỏ về

Pool vừa định nghĩa ở trên.

Chú ý: Vì firewall hành xử là đọc các policies từ trên xuống nên nhớ phải move policy này lên trên nhé.

Cấu hình CLI

Truy cập vào lại trang

https://canyouseeme.org để kiểm tra

Đã đúng yêu cầu đặt ra là IP 125.234.102.244.

Các bạn nhớ là chỉ có https mới dùng IP 125.234.102.244 thôi nhé, các servicies/port khác vẫn dùng IP đấu nối của firewall.

Giải thích thêm:

Các bạn có thể định nghĩa 1 IP cụ thể nào đó thay vì nguyên cả VLAN như trong bài này. Với chúng tôi hay dùng NAT Source trong trường hợp là với 1 thiết bị khi gửi mail ra ngoài với port 25 thì dùng IP khác, các port còn lại dùng IP mặc định trên cổng đấu nối. Làm vậy sẽ giúp cho IP mail server của bạn it bị black list hơn (mail blacklist cả một chuyên đề lớn nếu có thời gian viết sẽ viết).

4. NAT Destination

Public port 25, và 2525 (các bạn hay nghe là: NAT port hay port forwarding) của server có địa chỉ 172.16.101.1 ra ngoài internet.

Định nghĩa Virtual IPs cho IP WAN 125.234.102.243 và port 25 map vào port 25 của IP 172.16.101.1

Chúng ta cũng có thể clone Virtual IPs vừa tạo và chỉnh sửa thông tin theo yêu cầu

Chú ý: ở đây chúng tôi cố tình chỉnh là: cho phép bên ngoài dùng IP 125.234.102.243 và port 2525 cũng map vào chính port 25 của IP 172.16.101.1 luôn.

Để hạn chế sai xót chúng ta nên gôm các địa chỉ Virtual IPs thành 1 Group Virtual IPs

Tạo Policies cho phép bên ngoài có thể truy cập vào, cài đặt như hình

Nên

tắt NAT đi để khi phân tích log chúng ta biết được đúng IP bên ngoài nào đã truy cập vào, nếu không trong log sẽ hiển thị IP vùng LAN của firewall thôi như vậy rất khó phân tích.

Cấu hình CLI

Bây giờ chúng ta kiểm tra các port đã public đúng chưa bằng cách truy cập vào trang

https://www.yougetsignal.com/ (có nhiều trang lắm, trong lab này chúng tôi dùng trang này). Để đảm bảo việc mở port thành công thì:

- Các port trên máy 172.16.101.1 phải được mở

- Firewall trên server phải cho phép

Ta thấy trạng thái là OPEN có nghĩa là mở port thành công.

Xem log trên phần mềm giả lập mở port chúng ta thấy địa chỉ Public 198.199.98.246 đã truy cập vào (nếu không tắt NAT thì bạn sẽ thấy là 192.168.200.1)

NAT-DES: Thông thường dùng để mở port cho Camera, mail server, web server, SQL, MySQL,... nếu muốn truy cập từ internet. Trong phần policies các bạn cũng có thể cho phép 1 vài IP public nào đó nhằm đảm bảo security hơn, lab này chúng tôi cho phép tất cả các IP từ internet có thể truy cập được.

5. APPLICATION CONTROL: Cho phép vlan 102 truy cập được internet FULL quyền, nhưng CẤM truy cập YOUTUBE

Định nghĩa VLAN 102 tương tự như đã làm ở yêu cầu 2 nhé.

Đảm bảo Application Controll và cho phép sử dụng nhiều profile đã được bật

Thêm các application có liên quan đến Youtube vào phần Application Overrides và action là block.

Tạo policies và cho vlan 102 và trong phần Application Control trỏ đến profile vừa tạo và đưa lên trên tất cả các policies như hình

Kiểm tra thấy VLAN 102 sẽ không truy cập được youtube

Trong FortiWiew thấy vlan 102 đang bị áp bởi policies có ID là 4

Trong phần Log & Reports -> Application Control -> Filter -> Source -> nhập IP cần kiểm tra

Thấy IP 172.16.102.1 của vlan 102 truy cập vào youtube đã bị block.

6. WEB FILTERING

Đảm bảo tính năng Web Filtering và Multiple Security Profiles đã được bật

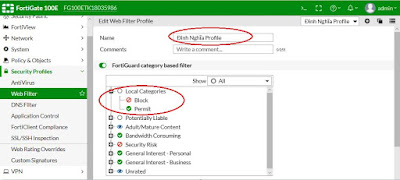

Định nghĩa profile

Cách làm tương tự như chặn application, định nghĩa địa chỉ cần áp dụng cho policies, tạo polices phần web filtering cho profile vừa tạo vào. OK tới.

Chú ý: Các profile security là độc lập nhau (đã được phân theo từng nhóm sẵn như: nhóm web filtering, antivirus, application control), nên bạn có thể chọn nhiều nhóm Security Profiles cho 1 polices sẽ không có vấn đề gì, Fortigate sẽ hành xử theo từng nhóm ấy.

Các bạn cũng có thể lập lịch (thiết lập thời gian) để áp đặt policies tùy biến nhé.

Nhận xét: Với cách lọc không linh động lắm vì lệ thuộc vào Categories của hãng, nên khi triển khai nên kết hợp với phần Web Rating Overrides

7. WEB RATING OVERRIDES

Tự định nghĩa Categories cho riêng mình, ở đây chúng tôi tạo 2 categories đó là Block và Permit, các bạn có thể tạo tùy theo yêu cầu thực tế.

Kết quả sau khi định nghĩa categories

Thêm các trang web vào Categories vừa định nghĩa

Đến đây mới chỉ định nghĩa web site theo từng nhóm thôi nhé, chưa hành xử gì cả, Muốn hành xử thế nào thì chúng ta phải chỉnh lại profile trong phần Web Filter.

Ở đây chúng tôi chọn Action là Block cho Categories Block, và Allow cho categories Permit. Có nghĩa là các web trong categories Block sẽ bị chặn (ở ví dụ này là trang tuoitre.vn), và các trang trong categories Permit sẽ được allow (ở ví dụ này là news.zing.vn).

Để thêm các trang cho phép truy cập hay bị chặn thì chúng ta chỉ cần thêm vào phần Web Rating Overrides là được.

Trong bài này chúng tôi giới thiệu FortiGate nó có thể làm được các tính năng như đã nêu trên và thực tế FortiGate còn làm được nhiều hơn thế nữa. Chúng tôi không khuyến khích làm rập khuôn như bài lab này. Làm policies thế nào là chuyện của các "Nghệ Sĩ" nhé.

"LÀM RULES/POLICIES LÀ NGHỆ THUẬT, NGƯỜI LÀM RULES/POLICIES LÀ NGHỆ SĨ". hihihi

Kết luận: Đến đây chúng tôi huy vọng rằng sẽ xóa được mù chữ về cấu hình ForitGate, bạn đã có được tí tí gì đấy để làm cơ sở tìm hiểu kỹ hơn và thuần hóa được thiết bị này thông qua tài liệu chính thức của hãng.

P/s: Bài LAB được thực hiện trên FG100E-6.0.2

Xong!