Sơ đồ tổng quan mô hình

Trong Lab chuyên đề Radius Authentication chúng tôi chia ra làm 4 phần. Theo sơ đồ trên mỗi phần chúng tôi thực hiện một Zone với nội dung như sau:

- Lab 1: Chuẩn bị và cài đặt các thứ cần thiết để xây dựng một Radius Server trên Windows - Zone #1

- Lab 2: Cài đặt cấu hình Radius Server trên Windows - Zone #1

- Lab 3: Cài đặt cấu hình sao cho khi cắm thiết đầu cuối vào switch thì phải đăng nhập bằng user và password thông qua Radius server đã xây dựng ở Lab 1 - Zone #1 & Zone #2

- Lab 4: Cài đặt cấu hình sao cho khi các thiết bị không dây khi kết nối vào hệ thống phải đăng nhập trông qua Radius server đã xây dựng ở Lab 1 - Zone #1 & Zone #3

LAB 1

Yêu cầu:

1. Cài đặt domain controller trên Windows 2012 R2

2. Cài đặt Network Policy Server

3. Cài đăt Certification Authority

4. Cấu hình Root CA Enterprise

Thực hiện:

1. Cài đặt domain controller trên Windows 2012 R2

Cài đặt IP với các thông tin:

IPv4 Address. . . . . . . . . . . : 192.168.0.111

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . : 192.168.0.1

DNS Servers . . . . . . . . . . . : 127.0.0.1

Cài Active Directory Domain Services

Server Roles -> Active Directory Domain Services -> Add Features -> Next -> Next -> Next -> Install

Cài đặt Domain Controller

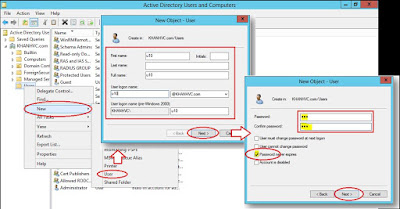

Promote this server to domain controller -> Add a new forest -> nhập trên domain cần tạo (Lab này nhập: KHANHVC.com) -> Next -> để mặc định -> nhập password -> Next -> Next -> Next -> Next -> Next -> Install -> xong bước này server sẽ tự khởi động ->

Xong

Vì đây là bài nói về chuyên Radius xây dựng để chuẩn bị phần Radius Authentication 802.1x nên chúng tôi lướt nhanh, chỉ hướng dẫn cho các bạn cách xây dựng một domain controller mới hoàn toàn.

Thiết lập chính sách password:

Thực hiện như hình

Bước này cho phép chúng ta tạo user với password đơn giản, và chiều dài của password thấp nhất là 3 ký tự.

2. Cài đặt Network Policy Server

Server Roles -> Network Policies and Access Services -> Add Features -> Next -> Next -> Next -> Network Policy Server -> Next -> Install

3. Cài đăt Certification Authority

Server Roles -> Active Directory Certificate Services -> Add Features -> Next -> Next -> Next -> Certification Authority -> Next -> Install

Kết quả cài đặt ở mục 1, 2 và 3

4. Cấu hình Root CA Enterprise

Server Roles -> Active Directory Certificate Services on the destination Server -> Next -> Certificate Authority -> Next

CA Enterprise -> Next -> Root CA -> Next

Create a new private key -> Next -> chọn RSA# Microsoft Software Key Storage Provider; Key length 2048; SHA1 -> Next

Next -> Next -> Next -> configure

Request and Enroll Certificate các bước thực hiện như hình bên dưới:

Kết quả sau khi Enroll CA

Đến đây chúng đã hoàn thành xong các điều kiện cơ bản đủ để xây dựng Raidius Server trên Windows Server. Chúng ta còn tiếp tục với chuyên đề này trong các bài Lab 2, Lab 3, Lab 4.

Xong!

P/s: Trong bài lab này chúng tôi thực hiện cài đặt DC, Root CA và Network Policy Server trên 1 máy. Trong thực tế triển khai các bạn có thể làm trên nhiều server, mỗi server làm một nhiệm vụ khác nhau.